DDoS Attack ( Distributed Denial of Service Attack )

: 디디오에스/디도스, 분산 서비스 거부 공격을 뜻하는 것으로 서비스 거부 공격 DoS(Denial of Service attack)에서 한 단계 발전한 것으로 여러 대의 장비를 이용하여 다중 공격을 하는 것이다

DDoS Attack Tool

- Slowloris DoS

Slowloris DoS

- 아파치 웹 서버를 겨냥

- Low Rate DDoS

: 정상적인 get접속 요청을한 후 마지막에 하나의 CR-LF를 하지 않아 서버에서 대기한 후 Timeout에 도달하거나 무의미한 헤더를 지속적으로 전송

DDoS 과정

실습환경

Slowloris DoS 순서

1. slowloris.pl 파일을 다운 받아서 실행 권한을 주고 실행

2. 공격 코드 실행

3. Client에서 Server의 웹 페이지 접속 후 결과 확인

1. slowloris.pl 파일을 다운 받아서 실행 권한을 주고 실행

- 실행권한을 주고 실행해줍니다

- 실행이되면 팬더 모양이 나오고 밑에 명령어 설명이 나옵니다

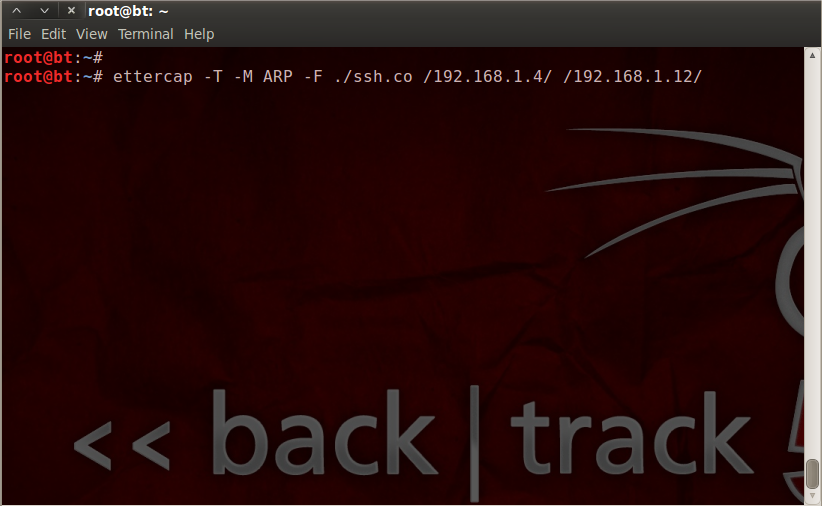

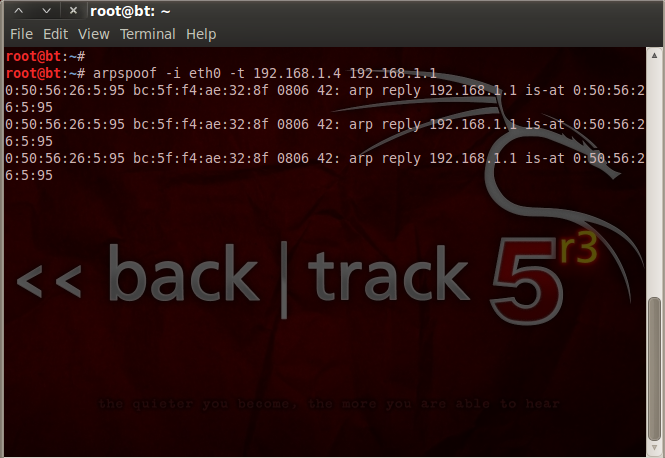

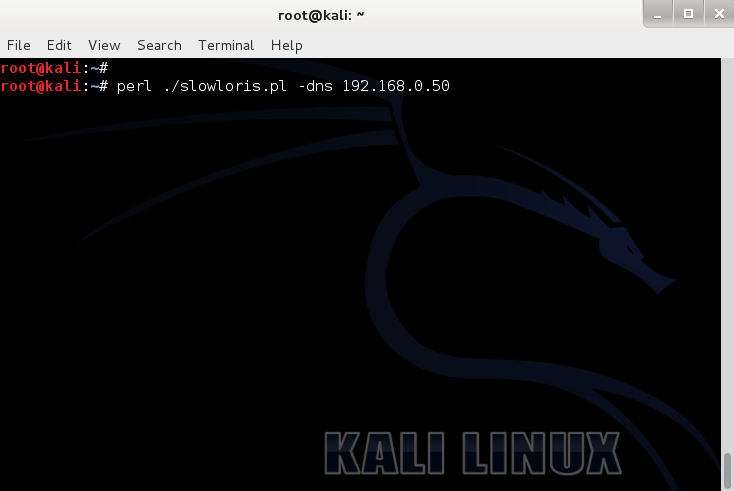

2. 공격 코드 실행

- 명령어 : perl ./slowloris.pl -dns [ 공격대상 서버 ] [ 옵션 ]

- 많은 로그가 지나가면서 공격이되고 있는 것을 확인할 수 있다

3. Client에서 Server의 웹 페이지 접속 후 결과 확인

- 공격한 Server의 웹페이지에 접속이 안되는걸 확인할 수 있다

- 공격 종료 후 다시 접속해보면 잘 접속이되는 것을 확인할 수 있다

Slowloris DoS 대응 방법

- Timeout 설정 변경

: 가장 현실적인 방법으로 연속된 패킷이 지정된 시간동안 오지 않을 경우 종료

- netstat -na | grep ESTABLISHED 실행시 많은 연결이 보이는 IP에 대해 iptables로 차단

: 공격이 진행시 로그는 남지 않아도 netstat으로는 보이며 공격 IP는 위조 될 수 없다

- iptables의 connlimit( 커넥션 제한 ) 설정

: #iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 30 -j DROP

'네트워크 해킹' 카테고리의 다른 글

| DoS Attack (0) | 2020.11.27 |

|---|---|

| SSH Downgrade Attack (0) | 2020.11.26 |

| SSL Sniffing (0) | 2020.11.25 |

| Sniffing (0) | 2020.11.25 |

| DNS Spoofing (0) | 2020.11.24 |