1 무선 공격 수행 순서

1.1 Access Control Attack (접근 제어 공격)

- War Driving (워 드라이빙)

- Rogue Access Points (악의적인 AP 포인트)

- Ad Hoc Associations (애드혹 연합)

- MAC Spoofing (MAC 스푸핑)

1.2 Confidentiality Attack (기밀 공격)

- WEP Key Cracking (WEP 키 크랙)

- MITM (중간자 공격)

1.3 Availability Attack (가용성 공격)

- RF Jamming (RF 재밍)

- Deauthenticate Flood

1.4 Authentication Attack (인증 공격)

- Shared Key / Guessing

- PSK Cracking

2. Acess Control Attack (접근 제어 공격)

접근 제어 공격은 AP MAC 필터와 802.11 포트 접근 제어처럼 WLAN 접근 제어 수단을 회피하거나 무선을 이용해 네트워크를 모의 해킹하려 시도하는 것이다.

2.1 War Driving (워 드라이빙)

워 드라이빙은 비콘을 도청해 무선 LAN을 발견하거나, 추가 공격을 위한 시작 포인트를 제공해 탐색 요청을 보낸다. Airmon-ng, DStumbler, KisMAC, NetStumbler 같은 도구는 이러한 공격을 수행한다. 워 드라이빙은 보통 차를 이동하는 사람과 해당 지역의 무선 네트워크를 발견하는 사람, 두 명이 수행한다. 적절한 소프트웨어와 애플리케이션으로 와이파이 위치를 찾아내기 위해 GPS를 세팅하고, 무선 공격을 위해 해당 정보를 저장한다.

2.2 Rogue Access Points (악의적인 AP 포인트)

로그(Rogue)라는 명사는 악당, 사기꾼, 범죄자 라는 의미를 가진 영어 단어이다. 로그 액세스 포인트 방법은 이 단어의 뜻과 같이 사회공학적 공격을 수법을 이용하는 것이다. 즉, 회사 내부에 침입하여 네트워크 선에 AP를 설치하고 나오는 방법을 통해 공격이 이루어진다.

만약 사회공학적 공격을 통해 무선 AP가 설치된 경우라면, 공격자는 설치된 AP를 통해 내부로 접근이 가능하게 된다. 접근 완료 후, 공격자는 내부 시스템을 공격하거나 사용자의 정보를 수집할 수 있게 되므로 회사 기밀을 담고 있는 장소는 보안을 좀더 강화해야 한다.

2.3 Ad Hoc Associations (애드혹 연합)

Ad Hoc Association은 비인가 외부인이나, 인가 외부인의 Ad Hoc 사용으로 인해 외부에서 내부로 침투하는 것을 말한다. 내부의 Ad Hoc 사용은 비인가 외부자가 내부 네트워크로 침투할 수 있게 도와주며, 공격자에게 공격에 사용할 수 있는 정보를 수집할 수 있는 조건을 만들어 준다. 회사의 기밀을 담고 있는 장소에서의 Ad Hoc사용을 금지하거나 WIPS(Wireless Intrusion Prevention System)같은 장비를 도입하여 무선 네트워크 사용을 금지하도록 조치해야 한다.

2.4 MAC Spoofing (MAC 스푸핑)

MAC 스푸핑은 인가받은 MAC 어드레스(Address)로 위장하여 AP에 접근하는 방법이다. 하드웨어는 개별적으로 하나씩 MAC 어드레스를 할당받는다. 이렇게 할당된 MAC 어드레스는 소프트웨어적으로 할당된 내역을 수정할 수 있다. 수정이 완료된 경우, 인가받은 네트워크 장비로 인식되어 AP에 접근이 가능하다. MAC 어드레스를 수정하는 방법은 아래와 같다.

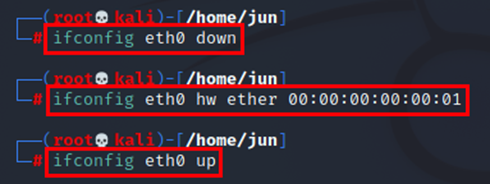

Linux MAC 수정

Step 1. Ifconfig를 이용해 현재 나의 MAC 주소를 확인한다.

Step 2. 인터페이스를 다운 시키고 변경할 MAC 주소를 입력하고 다시 업시켜준다.

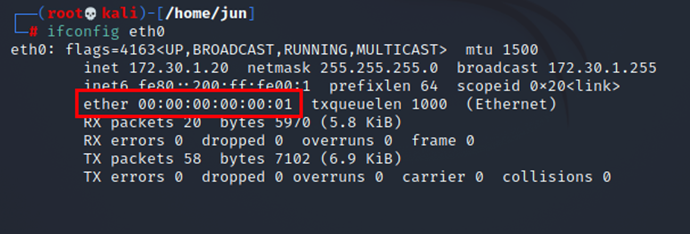

Step 3. Ifconfig를 사용하여 변경된 MAC 주소를 확인한다.

3. Confidentiality Attack (기밀 공격)

이 공격은 무선 네트워크를 통해 802.11 또는 상위 계층의 암호화된 혹은 일반 텍스트로 전송된 개인 정보를 가로챈다.

3.1 WEP Key Cracking (WEP 키 크랙)

AP와 클라이언트에서 오고 가는 패킷을 다수 캡처한 후 WEP Key를 획득하는 것이다. Aircrack-ng, AirSnort, Airoway, chopchop, dwepcrack 도구를 통해 WEP Key를 획득할 수 있다.

WEP Crack 과정

Step 1. airmon-ng를 사용하여 WI-FI 어댑터를 모니터 모드로 변경합니다.

Step 2. airodump-ng를 사용하여 WEP 암호화를 사용하고 있는 공격 대상 AP를 확인합니다.

Step 3. airodump-ng를 사용하여 WEP 암호화를 사용하고 있는 공격 대상 AP를 확인합니다.

--ivs : 무선랜 패킷 스니핑 시 암호화 크랙에 필요한 IV(initial Vector) 수집

--bssid : AP MAC 주소

--channel : AP가 속한 특정 채널에서 캡쳐

Wlan0 : 인터페이스

-w : 캡쳐한 내용을 저장하는 파일명

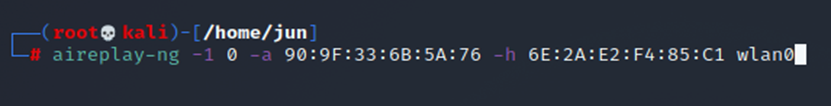

Step 4. Data 유발을 위해 가인증 한다.

-1 0 : fakeauth (가짜인증) 옵션 및 delay 시간

-a : AP MAC 주소

-h : 공격자의 MAC 주소

wlan0 :. 인터페이스

Step 5. ARP 요청 공격을 진행하면 인증이 되어 있기 때문에 AP에서는 IV가 담긴 데이터를 주게 되는데 지속적으로 요청을 보내면 빠르게 필요한 Data를 얻을 수 있다.

-3 : arpreplay 옵션

-b : AP MAC 주소

-h : 공격자의 MAC 주소

wlan0 : 인터페이스

Step 6. 수집된 Data를 확인한다.

Step 7. 수집된 Data를 이용해 WEP Cracking.

-b : AP MAC 주소

.ivs : 패킷을 저장한 파일명

실습 시 사용하는 AP 펌웨어에 따라 WEP 암호화 설정이 불가능할 수 있다.

3.2 MITM (중간자 공격)

악의적인 사용자는 가짜 AP를 설치하여 가짜 AP에 접근하여 사용하는 사용자에 대한 정보를 모니터링한다. 가짜 AP는 Ad-Hoc도 포함되며, Promisc 설정 등을 이용하여 모니터링 할 수 있다. 모니터링 된 내역에는 사용자가 접근했던 웹 페이지 및 애플리케이션 계정 정보 등이 존재한다.

Evil Twin AP

공중 무선 LAN 등에서 가짜의 무선 LAN 액세스 포인트를 설치해 유저를 유도해, 통신 내용을 도청해 ID나 패스워드 등 비밀 정보를 착취하는 공격수법이다. 가짜 서버에 이용자를 유도해 비밀 정보를 훔치는 피싱 사기의 일종으로 Evil Twin의 공격자는 진짜 액세스 포인트보다 강한 전파를 발하는 가짜 액세스 포인트를 설치해 유저를 접속시켜, 진짜를 빼닮은 인증 화면을 표시하는 등 ID나 패스워드를 훔치거나 통신 내용을 도청해 크레딧 카드 번호나 인터넷 뱅킹의 로그인 정보를 훔치거나 한다.

MITM 공격 과정

Step 1. 공격자의 AP를 설치하거나 공용 AP를 이용, AP를 사용하는 사용자를 확인한다.

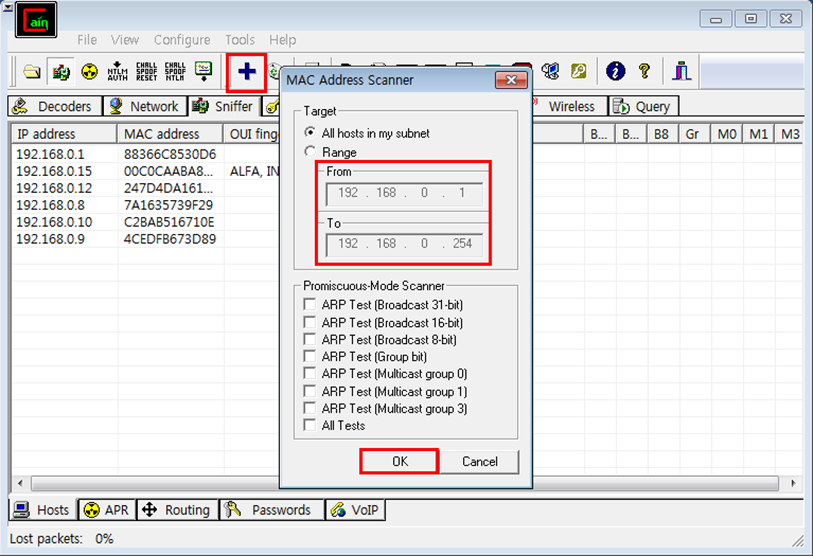

Step 2. ARP Spoofing

공격자는 AP에 접근한 사용자에게 ARP Spoofing을 시도하여 공격자 PC를 게이트웨이로 인식하도록 다량의 ARP 패킷을 보낸다. 보내진 ARP 패킷을 통해 AP에 접근한 사용자는 공격자 PC를 게이트웨이로 인식하게 된다.

ARP Spoofing을 진행하기 위해 카인과 아벨을 사용했다.

4. Availability Attack (가용성 공격)

이 공격은 무선 네트워크를 통해 802.11 또는 상위 계층의 암호화된 혹은 일반 텍스트로 전송된 개인 정보를 가로챈다.

4.1 RF Jamming (RF 재밍)

공격 대상이 사용중인 스펙트럼을 압도하는 강력한 RF 신호를 송신하여 간섭 범위 내의 모든 무선 노드에 대한 서비스를 거부하는 공격입니다. RF 재밍은 DoS 공격으로 분류됩니다.

4.2 Deauthenticate Flood (인증 해제 요청)

Deauthenticate Flood는 AP와 클라이언트 MAC Address를 알고 있을 경우, AP의 MAC 어드레스와 클라이언트 MAC 어드레스의 연결 구간에 요청을 대량으로 송신하여, 연결을 방해하거나 연결을 종료시키는 방법이다. Aireplay-ng로 공격이 가능합니다.

Deauthenticate Flood 공격 과정

Step 1. AP MAC 주소와 Client MAC 주소를 확인한다.

Step 2. aireplay-ng를 사용하여 명령어를 입력한다.

(채널 에러 시 iwconfig [interface] channel [채널 번호] 명령어를 사용하여 채널을 맞춰준다. )

--deauth 100 : deauth 옵션 및 요청 횟수

-a : AP MAC 주소

-c : Client MAC 주소

wlan0 : 인터페이스

5. Authentication Attack (인증 공격)

5.1 Shared Key / Guessing

AP 기기들은 AP에 접근 할 수 있도록 기본 패스워드를 제공한다. 제공되는 기본 패스워드는 많은 사용자들에게 노출이 되어 있으므로 인가받은 사용자 외에 불특정 다수가 AP에 접근할 수 있다.

AP를 사용할 경우, 처음 설정되어 있는 패스워드를 변경하여, 불특정 다수의 접근을 차단하는 것이 AP를 안전하게 사용할 수 있도록 도와준다.

| 구분 | 이름 | 비밀번호 |

| 통신사별 | KT_WLAN | 1234567890 |

| KTSSID, KT_WLAN | 1234567890, 123456789a | |

| SK(T-spot) | sktelecom | |

| SK_WLAN | 987654321b | |

| SK | a123456789 | |

| myLGnet | 123456789a, 987654321a 1234567890, myLGNetfe07 | |

| myLG070 | 123456789a, 987654321a 1234567890, myLGNetfe07 | |

| U+zone | a0123456789 | |

| LG Uplus | lguplus002, lguplus100 | |

| Tbroadnet | 123456789, a123456789 | |

| 오프라인 매장 |

스타벅스 | 각매장 전화번호(영수증 참조) |

| 빕스(VIPS) | sktelecom | |

| 파리크라상(파리바게뜨) | vkflzmfktkd(파리크라상) | |

| 맥도날드 | 매장배달번호 16005252 | |

| 세븐일레븐 | 2127393302 | |

| Hellowireless | 534f464354 | |

| 헬로우디 | 534f464354 | |

| tobis | 1234 | |

| SO070VOLP | 534F4B4354 | |

| 택시 | KWI-BxxxxT(Egg택시) | SHOW3382,password |

| 기타 | iptime (192.168.01) | 패스워드x, 사용자 설정 암호 |

| anygate (192.168.10.1) |

5.2 WPA PSK Cracking

AP의 암호화 방식이 WPA-PSK일 경우, WPA Handshake하는 과정을 모니터링하여 크랙이 가능하다. 모니터링을 통해 얻어진 캡쳐 파일은 사전 파일과 매치 시켜서 패스워드를 유추한다.

WPA PSK Crack 과정

Step 1. 인터페이스를 모니터 모드로 설정한 뒤 WPA2 알고리즘을 가진 AP를 찾습니다.

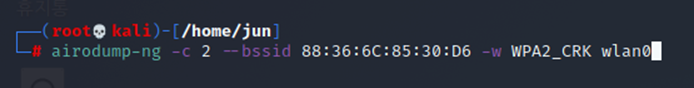

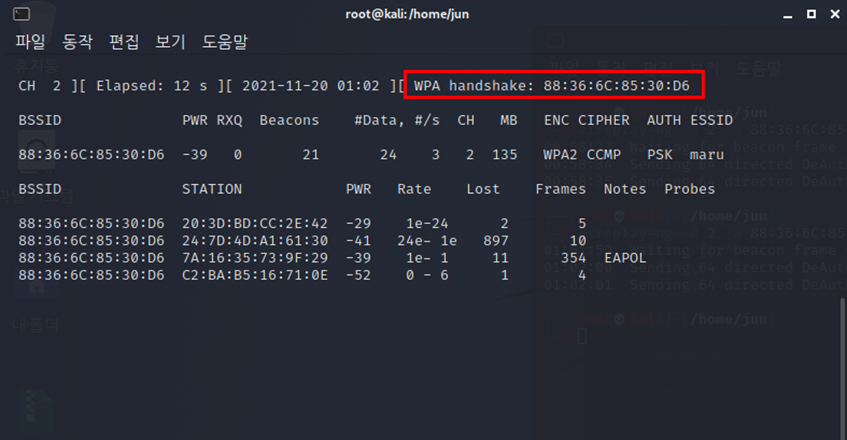

Step 2. WPA2-PSK 인증 패킷을 수집한다.

WPA2-PSK는 최초 인증 시에 키를 서로 교환하는 Handshake 과정을 거칩니다. 이 과정을 통해 패킷을 수집합니다.

-c 2 : channel 옵션 및 channel 번호

--bssid : AP MAC 주소

-w : 캡처한 패킷을 저장할 파일명

Step 3. 빠른 패킷 캡쳐를 위해 AP에 연결 되어 있는 클라이언트에 인증 해제 패킷을 보내 재 연결될 때의 패킷을 캡쳐한다.

-0 2 : deauth 옵션 및 요청 횟수

-a : AP MAC 주소

-c : Client MAC 주소

Step 4. Client가 AP에 재연결이 되면서 캡쳐 진행중인 터미널 오른쪽 상단에 Handshake 표시가 생긴다.

Step 5. WPA2를 Crack하기 위해서는 사전 파일이 필요하고 암호 강도에 따라 시간이 오래 걸릴 수 있다. (빠른 실습을 위해 암호가 적혀있는 사전 파일을 만들었다.)

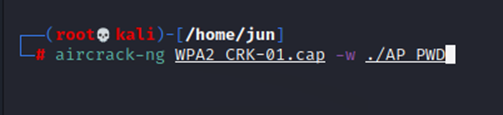

Step 6. aircrack-ng를 사용해 패스워드를 크랙합니다.

WPA2_CRK-01.cap : 인증 패킷을 캡쳐해서 저장한 곳

-w ./AP_PWD : 사전 파일 지정

'무선 해킹 > WI-FI' 카테고리의 다른 글

| 랜카드 (무선 어댑터) (0) | 2023.08.01 |

|---|---|

| 와이파이 진단 툴 (0) | 2023.08.01 |

| 와이파이 암호화 알고리즘 종류 (0) | 2023.08.01 |

| 와이파이 (Wi-Fi) (0) | 2023.08.01 |

| 안테나 (0) | 2023.08.01 |