Sniffing

: 스니퍼를 이용하여 네트워크상의 데이터를 도청하는 행위를 말한다 스니퍼란 컴퓨터 네트워크상에 흘러 다니는 트래픽을 엿듣는 도청장치라고 할 수 있다 스니핑 공격을 수동적 공격이라고 말하는데 공격할 때 아무 것도 하지 않고 조용히 있는 것만으로도 충분하기 때문이다

Sniffing Tool

- Wireshark

- Ettercap

- Tcpdump

Sniffing 기법

- MAC Flooding

- ARP Spoofing

- ARP Redirect

- ICMP Redirect

MAC Flooding

: 컴퓨터 네트워킹에서 미디어 액세스 제어 공격 또는 MAC 플러딩은 네트워크 스위치의 보안을 손상시키는 데 사용되는 기술이다

ARP Spoofing

: 근거리 통신망 하에서 주소 결정 프로토콜 메시지를 이용하여 상대방의 데이터 패킷을 중간에서 가로채는 중간자 공격 기법이다

ARP Redirect

: 공격자가 Gateway의 IP 주소를 알아내어, 공격대상에게 자신의 MAC 주소가 Gateway인 것처럼 속인 후, 브로드캐스트를 주기적으로 하여 패킷을 스니핑하는 공격방법이다

ICMP Redirect

: 3계층에서 스니핑 시스템을 네트워크의 존재하는 또 다들 라우터라고 알림으로써 패킷의 흐름을 바꾸는 공격이다 ARP Redirect와 차이점은 ARP Redirect는 희생자의 ARP Cache 정보를 변조하여 스니핑하는 것이고 ICMP Redirect는희생자의 라우팅 테이블을 변조하여 스니핑한다는 차이점이있다

'네트워크 해킹' 카테고리의 다른 글

| SSH Downgrade Attack (0) | 2020.11.26 |

|---|---|

| SSL Sniffing (0) | 2020.11.25 |

| DNS Spoofing (0) | 2020.11.24 |

| ARP Spoofing (0) | 2020.11.23 |

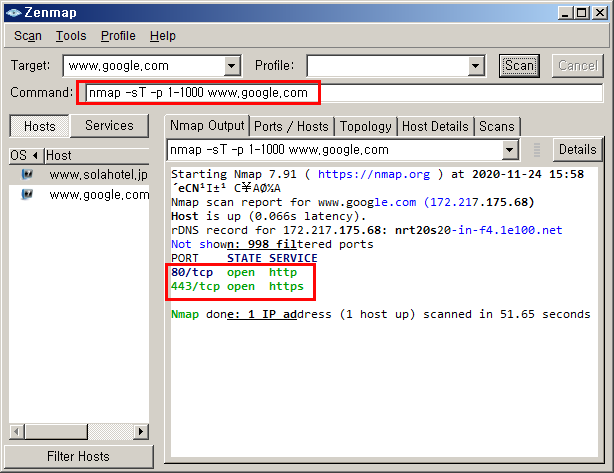

| Scanning Tool ( NMAP Tool ) (0) | 2020.11.20 |